„Halt! Stehen bleiben!“, hallte es mir nach. Doch ich rannte wie wahnsinnig die endlos scheinende Straße herunter. Die Polizei war hinter mir her und das alles nur wegen eines lächerlichen Virus.

Es musste irgendein Talent geben, das ich besaß. Manche Leute sind künstlerisch begabt und können ohne viel Mühe ein schönes Bild oder eine Skulptur erstellen. Andere haben ihre Fähigkeiten in den Bereichen Musik, Sprache oder Mathematik. Jeder schien etwas mit sich anzufragen zu wissen. Nur ich konnte auf die Frage, was ich nach der Schule anfangen würde, bloß mraunit „lange ausschlafen“ antworten. Der Spruch war immer für ein Lächeln gut, für mehr aber auch nicht. Was für Fähigkeiten hatte ich eigentlich?

Was interessierte mich? Da saß ich nun und überlegte.Ich hatte mich zu spät zur Berufsschule angemeldet, so blieb mir für die Suche nach einem Ausbildungsplatz gerade mal eine Woche. Ich schnappte mir die erstbeste freie Stelle bei einer kleinen Firma namens Werner Bürotechnik. Ich entdeckte den Laden an der Ecke einer kleinen Seitenstraße. Über dem Schaufenster strahlte die Neonleuchtschrift in einem undefinierbaren Farbton. Zudem funktionierte sie auch nicht mehr richtig, denn hin und wieder erlosch der untere Bogen des Bs, so dass der Laden auch Werner Pürorechnik hätte heißen können.

Die besten VPN Tools 2026

Anzeige | Gesponserte AngeboteHerr Werner, ein alter Meister-Elektroniker um die siebzig, entschloss sich nach kurzer Unterhaltung, mich als seinen neuen Auszubildenden einzustellen. Er zeigte mir bei einem Rundgang die Räumlichkeiten des Betriebs. Mir wurde schnell klar, dass der Laden nicht viel hergab. Ein kleines Büro, in dem drei Computer aufgestellt waren, eine Reparaturwerkstatt, ein noch kleineres Büro, in dem sich Frau Werner um die Finanzen kümmerte, und ein Ladenlokal mit einer kleinen Verkaufstheke. In einer Art Abstellkammer befand sich noch ein Serverraum, in dem der Linux-Rechner und die Standleitung zum Internet untergebracht waren. Herr Werner wies ausdrücklich darauf hin, dass sich niemand ohne seine Erlaubnis in diesem Raum aufhalten durfte. „Da drinnen hat niemand etwas zu suchen“, schimpfte er, als hätte ich mich bereits über diese Anweisung hinweggesetzt.

Die Stammkunden, die hier täglich einmarschierten, kauften allen möglichen Kram, den man in einem Büro braucht. Meistens Druckerzubehör wie zum Beispiel Farbbänder oder Druckerpatronen. Davon hatten wir eine ganze Menge. In meiner überstürzten Suche nach einem Ausbildungsplatz war ich bei einem furchtbar langweiligen Familienbetrieb gelandet.

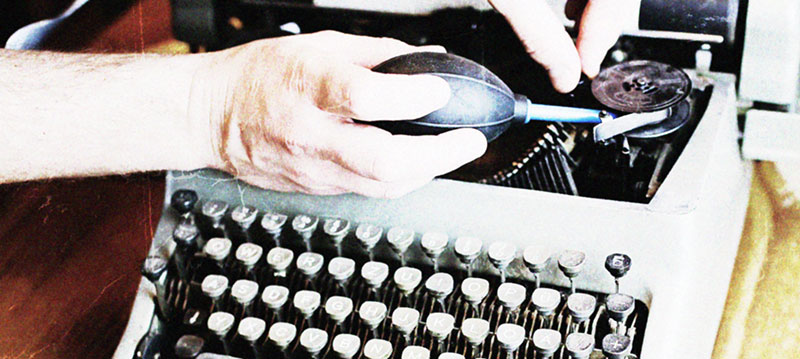

In der Reparaturwerkstatt hatte ich mich schon nach kurzer Zeit mit meinem Leidensgenossen Marcel angefreundet. Er war groß und kräftig gebaut, und für seine fünfundzwanzig Jahre sah sein Gesicht schon recht verlebt aus. Auf den ersten Blick hätte man sich vor seiner kolossalen Gestalt fürchten können, doch Marcel war ruhig und zurückhaltend, fast schüchtern. Von ihm lernte ich eine Menge über die Reparatur von Schreibmaschinen. Er zeigte mir die Unterschiede zwischen einer Olympia SM Carrera de Luxe und einer Brother SM LW 8oo ic, einem sogenannten Inkjet-Schreibcomputer. Marcel reparierte einfach jede Maschine, die ihm unter die Finger kam und erklärte mir alle Details. Nach kurzer Zeit wusste ich sogar über Oldtimer-Modelle Bescheid, etwa über die Ideal A-Schreibmaschine, die schon im Jahr 1900 ein schräges Segment besaß. Marcels absoluter Favorit jedoch war die Albus Perkeo. Eine portable Schreibmaschine mit zwei Schwinghebeln und Vorderaufschlag. Die Albus, übrigens hauptsächlich aus Aluminium gefertigt, erschien 1912, wurde dann aber traurigerweise nach dem zweiten Weltkrieg durch die Urania Piccola ersetzt.

Auch wenn mich die Materie sonst nur mäßig interessierte, lauschte ich Marcels Exkursen gerne. Ihm fiel zu der langweiligsten Schreibmaschine noch immer eine kleine und spannende Anekdote ein. Im Gegenzug erklärte ich ihm, wie das Internet funktioniert. Marcel hatte wirklich keine Ahnung davon, da er sich bisher immer dagegen gesträubt hatte. Schon nach wenigen Wochen gemeinsamer Arbeit richtete er sich jedoch eine eigene Email-Adresse ein und hatte einen Heidenspaß am Surfen.

Es dauerte nicht lange, bis Herr Werner sich meiner annahm und mich vor einen der Computer setzte, die sonst nur als Ausstellungsstücke herumstanden. Er erklärte mir kurz, was zu tun sei, und ich legte los, was das Zeug hielt. Kundenspezifische Hilfsprogramnme und kleine Applikationen. Nebenbei stellte ich den Großkunden Software vor, zeigte und erklärte ihnen Vorteile von Fakturierungsprogrammen und Datenbanken. Ich erinnere mich allerdings nicht, jemals auch nur eines dieser Programme verkauft zu haben.

Die Arbeit als Programmierer bei Werner Bürotechnik war mein Schutzschild vor dem täglichen Terror des Ladens. Marcel dagegen wurde zur Arbeit versklavt. Dazu kam noch, dass sich Frau Werner, eine streitsüchtige alte Schachtel, Marcel bei jeder Gelegenheit vorknöpfte, um ihm seine Inkompetenz vorzuwerfen. Ohne einen Ton von sich zu geben, ließ sich Marcel nahezu jede Schikane gefallen. Hin und wieder schien mir der Bogen endgültig überspannt und ich erwartete, Marcel müsse nun explodieren. Doch er nickte nur freundlich und ging dann wortlos wieder an die Arbeit.

Marcel machte seinen Job hervorragend. Manchmal schaffte er das Pensum einer halben Woche an nur einem Tag. Doch allein sein unsicheres Auftreten machte ihn unweigerlich zum Sündenbock für alles, was im Laden falsch lief. Wenn auf dem Durchschlag einer Quittung Druckerpatrone 610c statt 601c stand, war das Grund genug für einen Sturm in der Werkstatt.

Wenn außer uns niemand im Laden war, machten Marcel und ich unsere Späßchen. Ich schliff gelegentlich Centmünzen mit der Schleifmaschine eckig, Marcel verschaltete irgendwelche Verbindungen der Schreibmaschinen, sodass diese anfingen verrückt zu spielen oder die Sicherungen effektvoll durchbrannten. In der Mittagspause gingen wir dann immer zu einer Metzgerei, die nicht weit vom Laden entfernt war. Dort hatten sie eine gute Küche und verkauften zu annehmbaren Preisen köstliche, aber leider recht fettige Mahlzeiten. Um die Mittagspause verteilt saß ich täglich acht Stunden am Computer und hatte schon nach wenigen Wochen mehr als zwanzig Pfund zugenommen.

Den Meckereien von Frau Werner, die eigentlich immer nur Marcel galten, entzog ich mich, indem ich mich so sehr in meine Arbeit vertiefte, dass ich nicht mehr ansprechbar war. Ich ging sogar so weit, Herrn Werner hinauszubitten, wenn ich gerade an einem komplizierten Code hing. Es gibt nichts Schlimmeres, als während eines schwierigen Vorgangs unterbrochen zu werden. Herr Werner spazierte gewöhnlich kommentarlos hinaus und entschuldigte sich dabei noch. Ich fühlte mich durch meine Position als Programmierer privilegiert. Anders hätte ich es dort wohl auch nicht ausgehalten.

Wenn man lange Zeit an einem bestimmten Programm schreibt, hängt es einem irgendwann zum Hals heraus. Meistens braucht man dann eine Abwechslung oder eine kleine Pause. Das konnte zum Beispiel die Arbeit an Schreibmaschinen sein. So ging ich hin und wieder in die Reparaturwerkstatt, um mich auf andere Gedanken zu bringen. Doch Herr Werner sah es nicht gern, dass ich meine Hände beschmutzte und an den Schreibmaschinen herumhantierte, selbst dann nicht, wenn es viel zu reparieren gab. „Gehen Sie an Ihren Arbeitsplatz zurück“, mahnte er des öfteren. „Sie sind Programmierer, Schreibmaschinen reparieren gehört nicht zu Ihren Aufgaben.“

Also verbrachte ich einen Teil meiner selbst gesetzten Pausen damit, etwas anderes zu programmieren. Es mussten kurze Programme sein, ohne kompliziertem Code und Datenbank. Alles andere hätte Anstrengung bedeutet. So programmierte ich Bildschirmschoner oder eine bessere Oberfläche für meine eigene Terminal-Software, an dem es eigentlich immer etwas zu verfeinern gab.

Jeder Programmierer träumt davon, etwas Besonderes zu schaffen. Wenn man mit Sätzen wie „Das kann der Computer nicht“ oder „Das ist technisch nicht möglich“ konfrontiert wird, ist es immer wieder ein besonderer Ansporn, es doch zu versuchen. Ein Komprimierungstool zu erstellen, das Daten besser packen kann als jedes andere, wäre zum Beispiel so ein Erfolg. Alle würden über denjenigen sprechen, der das geschafft hätte. Es gibt nichts Schöneres für einen Programmierer, als von irgendeinem Menschen angesprochen zu werden, der ihn als Autor eines bestimmten Programms wiedererkennt: „Du bist Thomas Leffer, der Leffer, der dieses Terminal-Software geschrieben hat?“ Mit jedem Zeichen, das ich in den Computer eingab, hoffte ich einer solchen Situation näher zu kommen.

In einer Computerzeitschrift hatte ich von einem Typen namens Chris gelesen, den man als Helden alter Zeiten feierte. Er hatte SCA programmiert, den allerersten Bootblock-Virus auf dem Amiga. Das Kürzel SCA stand für den Namen seiner Group: Swiss Cracking Association. Es muss irgendwann in den frühen 80er Jahren gewesen sein, als ein Freund von Chris behauptet hatte, es sei unmöglich, ein Programm im Bootblock eines Diskette unterzubringen. Daraufhin gelang es ihm tatsächlich, ein kleines unerkennbares Programm zu verfassen, das eben doch in den Bootblock passte. Das Programm hatte die Eigenschaft, sich im Speicher des Computers festzusetzen und sich auf jede Diskette zu duplizieren, die man in den Computer einschob. Bei jedem dritten Neustart gab der Virus dann eine Warnmeldung auf dem Bildschirm wieder:

Das Programm zerstörte nichts, nahm keine Rechenzeit in Anspruch, kurzum: Es war harmlos und sorgte nur für ein wenig Verwunderung.

Als ich eines Tages an meinem Terminalprogramm herumschusterte und davon träumte, wie mein Produkt den Markt erobern würde, erfuhr ich von Marcel, dass auch er noch immer seinen alten Amiga besaß. Er erzählte mir von verschiedenen seltenen Viren, die seinen Computer befallen hätten, und davon, dass er es nicht übers Herz brächte, sie zu killen. Auf seiner Festplatte ruhte unter anderem einer der ersten Amiga Linkviren, auf den er ganz besonders stolz war. „Der ist fast ausgestorben“, sagte er begeistert, als spräche er von einer bedrohten Tierart.

Es war schwer zu glauben, aber er war tatsächlich ein Fan dieser Viren und sammelte sie regelrecht. Früher hatte er selbst einmal versucht einen Bootblock-Virus auf dem Amiga zu programmieren, war allerdings schon in den Anfängen gescheitert. Und so kam ich spontan auf die Idee, zur Abwechslung auch mal einen Virus zu programmieren. Marcel war von dieser Idee ebenfalls angetan und versprach den fertigen Virus in seine Sammlung aufzunehmen.

Ich begann also meine Idee in die Tat umzusetzen. Immer wenn ich Zeit und Lust harte, tüftelte ich an meinem Virus herum. Meistens saß ich jedoch an einem Programm für Herrn Werner, das in einer Apotheke die Abrechnung für Kuriere erledigen sollte.

Ich hatte mich den ganzen Vormittag über mit dem Apothekenprogramm beschäftigt. Marcel saß in der Werkstatt und blätterte in einem Katalog für Schreibmaschinenzubehör. Herr Werner war zur Post gefahren, um Wertkarten für die Frankiermaschine zu kaufen. Ich konnte also tun und lassen, was ich wollte.

Um mir selbst eine kleine Pause zu gönnen, schaute ich bei Frau Werner vorbei und hörte mir ihre Tratschgeschichten an, was ich sofort bereute. Nachdem ich mich von ihr befreit hatte, entschied ich mich, weiter an meinem Virus zu arbeiten. Die Zeit, die ich bereits darauf verwendet hatte, ging eindeutig auf Kosten des Apothekenprogramms. Der Quellcode des Virus hatte mittlerweile die akzeptable Größe von zwanzig Seiten, die noch einer gründlichen Überarbeitung bedurften. Kompiliert machte die Datei fünf Kilobyte aus. Kleiner als die Speicherkapazität einer Telefondatenbank, die man für zwei Euro in allen Farben hei Werner Bürotechnik erstehen konnte.

Als ich mich wieder an den Rechner setzen wollte, saß Marcel vor dem Bildschirm, was nicht allzu häufig vorkam. Er informierte sich im Internet bei einem Schreibmaschinenversand über die Preise. Anscheinend hatte er sonst nichts Wichtigeres zu tun. „Bin sofort fertig“, murmelte er. „Wollte nur was nachgucken.“ Ich sagte ihm, er solle sich Zeit nehmen, und setzte mich so lange neben ihn.

In der Berufsschule war Informatik verständlicherweise mein Lieblingsfach. Von unseren beiden Informatiklehrern, Herrn Fröhlich und Herrn Kowelevski, wurden uns regelmäßig Aufgaben gestellt. Einmal mussten wir ein Programm entwickeln, das bei der Handhabung von Tabellen Hilfe leisten sollte. Ich hatte diese Fingerübung bereits in der ersten Stunde vollendet, während andere noch die darauffolgende Woche daran zu kauen hatten. So konnte ich mir die Zeit nehmen, durch die Reihen zu gehen und den Leuten bei ihren ersten Programmierschritten über die Schulter zu schauen. Alle Schüler hatten die gleiche Aufgabe, dennoch ging jeder anders vor.

Ein Programm ist wie ein Bild. Es trägt den Duktus des Künstlers. Manch einer programmiert umständlich, und sicherlich kommt er mit einem längeren und aufwendigeren Programm auch zum Ziel. Ein sauberer Code hat jedoch seine Vorteile. Zunächst einmal ist er schneller programmiert, arbeitet besser und ist für den Programmierer leichter nachvollziehbar, wenn er sich des Quellcodes nach längerer Pause wieder annimmt.

Zu Herrn Fröhlich hatte ich ein besonderes Verhältnis aufgebaut. Er hatte meine Fähigkeiten schnell erkannt und eingesehen, dass er eine Menge von mir lernen konnte. Als ich ihm gezeigt hatte, wie man problemlos 3D-Objekte in den eigenen Code einbauen konnte, und sie dann hinterher in Echtzeit über den Bildschirm flitzten, obwohl der Rechner eigentlich nicht die notwendige Leistung dazu hatte, war ihm das wie ein mittleres Weltwunder vorgekommen.

Während die anderen noch an ihrer Aufgabe tüftelten, zeigte ich ihm meinen Virus, dem er mit wissenschaftlichem Eifer begegnete. Er hatte nur eine vage Ahnung, wie man Viren herstellen konnte und interessierte sich dafür, wie diese im Inneren ausschauten. Schließlich bat er mich um eine Kopie des Quellcodes. Mein Virus war nichts Besonderes. Sicher, ich hatte eine Menge Arbeit in ihn investiert. Doch der Virus hatte keinen kreativen oder ausgefallenen Code, der für irgendjemanden von Interesse gewesen wäre. Also gab ich ihm den Quellcode, ohne weiter darüber nachzudenken.

Er war natürlich begeistert und fragte mich nach Befehlen, die ich im Code benutzte und die er nicht kannte. Ich erklärte sie ihm ausführlich. Der Virus war einfach gestaltet. Einmal gestartet, setzte er sich im Speicher fest und gab die übrigen Speicherressourcen frei. Von dort aus beobachtete er bestimmte Programme. Startete der Benutzer ein Programm auf seinem infizierten Rechner, beispielsweise eine mMail-Software, wurde mein Virus aktiv. Er drängelte sich als Attachment an jede Email. Damit hatte ich meinen Virus mit einer wichtigen Eigenschaft ausgestattet: Er duplizierte sich. Um unerkannt zu bleiben, versteckte er sich zwischen wichtigen Systemdateien, an die sich gewöhnlich nur ausgeschlafene Fachleute heranwagten. Von dort wurde er jedes Mal automatisch gestartet, wenn das System startete. Ähnlich wie der SCA-Virus zerstörte mein Programm nichts, es ließ bloß die Sekundenanzeige der Systemuhr auf dem Bildschirm rückwärts laufen.

Eine Kleinigkeit für jeden Programmierer. Was ich damit bezwecken wolle, fragte mich mein Lehrer irritiert. „Vielleicht landet das Ding irgendwann mal in der Liste eines Antivirenprogramms. Dann hänge ich mir den Ausdruck an die Wand“, antwortete ich.

Es war wieder einer dieser zähflüssigen Tage, an denen ich die Minuten bis zur Mittagspause zählte, als ich den Virus als Attachment unter einem falschen Email-Konto an alle Leute aus meinem Adressbuch verschickte.

Mein Virus hatte noch keinen Namen, also nannte ich die Datei einfach „Groesste_Frau_der_Welt.jpg.exe“. Später entschloss ich mich dann für einen anderen Namen und versendete den Virus als „Zukunftsauto.jpg.exe“ an die Leute, die ihn noch nicht erhalten hatten. Und schließlich kam ich auf die Idee, das Ding „Seltene_UFO_Aufnahme.jpg.exe“, zu nennen und sandte es an all diejenigen, die noch übrig waren. Danach surfte ich noch etwas im Web und entdeckte einige Emails von Antiviren-Herstellern, wie Norton AntiVirus oder McAfee. Wunderbar, denen schickte ich meinen Virus mit Namen wie ,“I_am_a_virus.exe“ oder „Supervirus.exe“. Irgendjemand würde meinen Virus schon entdecken, auseinandernehmen und dann einen kleinen Virenschutz dazu erstellen. Ich freute mich schon auf das nächste Update der gängigen Virenschutz-Software.

Es dauerte nicht lange, bis mich die ersten Reaktionen auf meinen Virus erreichten. Ich klickte mich gerade durch einige Websites, als ich zufällig auf einer Informationsseite über Viren eine Warnmeldung las. Es wurde auf einen sogenannten Zukunftsauto-Virus aufmerksam gemacht, der auch unter anderen Aliasnamen auftauchen konnte. Das Lächeln erlosch, als ich drei Zeilen weiter etwas Erschreckendes lesen musste. Mein Virus hatte innerhalb von nur wenigen Tagen tausende von Systemen infiziert und einen erheblichen Schaden angerichtet. Offensichtlich zerstörte der Virus gezielt Systeme und löschte unwiederbringlich die Daten. „Das kann nicht sein, das muss ein anderer Virus sein“, dachte ich. Mein Virus zerstörte nichts, er war doch harmlos.

Um den Beweis zu bekommen, dass ich nicht der Autor dieses Programms sein konnte, wollte ich den Virus unbedingt sehen. So rief ich Suarek an, einen Freund, der für ein großes Unternehmen in der Datenbearbeitung arbeitete. Auch seine Firma hatte massenweise Emails mit dem Virus erhalten, trotzdem schickte Suarek mir den Virus, ohne Fragen zu stellen. Die Übertragung dauerte nicht lang, dann hatte ich den Virus und erkannte sofort, dass er nicht von mir stammen konnte.

Zunächst einmal hieß dieses Ding in meinem Postfach „Parasit.exe“. Ich war mir sicher, dass ich diesen Aliasnamen nicht gewählt hatte. Außerdem war die Datei über fünfzehn Kilobyte groß. Mein Virus hatte gerade mal fünf Kilobyte gehabt. Trotzdem, die Eigenschaften waren dieselben. Der Virus hängte sich als Attachment an Emails, und zu meiner großen Überraschung versteckte er sich im selben Systemordner wie meiner. Konnte jemand auf dieselbe Idee gekommen sein? Sicherlich wäre das möglich gewesen, aber es erschien mir eher unwahrscheinlich, dass so etwas zur selben Zeit geschieht.

Programmierer und Cracker haben Monitoring-Programme, mit denen sie jeden Prozess, den ein Programm durchläuft, auf Schritt und Tritt verfolgen können. Da ein Programm innerhalb von Sekunden viele Aufgaben erfüllt, ist es schwer, dies mit bloßem Auge zu tun. Aus diesem Grund benutzen viele Leute zusätzlich zu dem Monitoring-Programm einen sogenannten „Braker“. Ein Braker bremst das System und erleichtert so das genaue Beobachten. Der Vorgang ist vielleicht am besten mit einer Zeitlupenaufnahme zu vergleichen. Es lässt sich genau erkennen, wann und wie ein Schurke dem Helden eines Actionfilms einen saftigen Kinnhaken verpasst. Auch ich wollte wissen, wann und wie der Virus zuschlägt. Ich startete zusammen mit dem Virus mein Realtime-Monitoring-Tool und blickte gebannt auf den Bildschirm.

Der Parasit durchlief genau dieselben Prozesse wie mein Virus. Er war meinem wirklich erschreckend ähnlich. Der einzige Unterschied bestand darin, dass er die wichtigsten Systemdateien zu zerstören versuchte. Wenn diese Dateien zerstört werden, ist der Computer so gut wie verloren. Nur mit viel Zeit und Mühe kann es ein Fachmann schaffen, ein solches System zu retten. Mein Virus war mutiert.

Es schien mir eindeutig zu sein, dass sich irgendjemand meinen Virus vorgenommen, ihn dekompiliert und seinen eigenen Bockmist dazuaddiert hatte. Aber wer hätte das sein können? Etwa mein Informatiklehrer? Schließlich war er der einzige, dem ich meinen Quellcode gegeben hatte. Konnte er den Virus bearbeitet und in dieser Form in Umlauf gebracht haben? Er war nicht mehr als ein mäßig erfahrener Informatiker und ein lausiger Programmierer dazu. Nach kurzer Überlegung verwarf ich den Gedanken. Ich konnte mir diesen seriösen Typen unmöglich dabei vorstellen, wie er dem Virus kichernd Reißzähne verpasste. Das war ein völlig absurder Gedanke.

Nach langem Grübeln kam ich zu dem Ergebnis, dass ich ein paar Fehler gemacht hatte, die es im Grunde genommen jedem möglich machten, den Virus bis auf die Unterhose zu entkleiden. Fehler Nummer eins: Ich hatte den Virus an Freunde und Bekannte aus der Szene geschickt, die selbst erfahrene Programmierer waren. Fehler Nummer zwei: Ein Teil der Empfänger waren Leute, die gerne zur Elite der Szene gehören würden und in dem Irrglauben lebten, diesen Zustand nur mit blanker Zerstörungswut erreichen zu können. Fehler Nummer drei: Ein Virenprogrammierer tarnt sein Programm, um zu verhindern, dass es entdeckt wird. Er verschlüsselt Segmente in seinem Quellcode und arbeitet solange an seiner Datei, bis man sie fast nicht mehr dekompilieren kann. In meiner Unerfahrenheit hatte ich mich nicht sonderlich bemüht, den Code zu schützen. Mit verschiedenen Tools, die man sich aus dem Internet ziehen kann, wäre es jedem Anfänger möglich gewesen, mein Virus zu dekompilieren.

Mir fiel auf, dass man durchaus Fehler eins und zwei in Kombination mir drei bringen konnte und auf diese Weise einen verheerenden Mix-Fehler Nummer vier erhielt. Diesen konnte man auch als Mix-Theorie Nummer eins bezeichnen. Mix-Theorie Nummer eins: Ich hatte den Virus an einen geschickten und erfahrenen Hacker geschickt, der von blinder Zerstörungswut getrieben wird. Dieser hatte wohl entdeckt, dass mein Code nicht geschützt war. Kurzerhand hatte er aus meinem harmlosen Husten eine Lungenentzündung gemacht. Daher war der Virus auch um mehr als acht Kilobyte gewachsen.

Das musste die Lösung sein! Ich war sauer, mehr als das, ich war stinkwütend. Warum konnte er nicht seinen eigenen Virus programmieren? Das war mein Bild! Er hatte der Mona Lisa einfach einen Schnurrbart verpasst, und seine Unterschrift darunter gesetzt.

Ein „Moment mal!“, das plötzlich in meine Gedanken platzte, bremste meine Entrüstung. Jemand, der verstand, wie man einen Virus scharfmachen konnte, hatte definitiv die Fähigkeiten, einen eigenen Virus zu programmieren. Im Grunde genommen wäre das viel einfacher gewesen. Es dauert eine Weile, bis man den Programmierstil einer anderen Person überblickt, und man muss sich intensiv mit dem Code beschäftigen, um ihn zu verändern. Was, wenn es dem Trittbrettfahrer letztlich gar nicht darum ging, die Lorbeeren für die Erstellung des Virus einzusacken? Was, wenn er nur wollte, dass man die Spur nicht zu ihm zurückverfolgen konnte, und der schwarze Peter absichtlich bei jemand anders, also bei mir, landete? In meiner anfänglichen Begeisterung hatte ich völlig übersehen, dass die Programmierung eines Virus nicht nur Ruhm und Ehre, sondern auch eine gewaltige Ladung Probleme mit sich bringen konnte.

Allmählich machte sich Unruhe in mir breit. Wenn aus irgendeinem Grund mein Name an die Öffentlichkeit gelangte, hätte ich keine Chance, meine Unschuld zu beweisen. Man würde herausfinden, dass der Virus von hier aus losgeschickt worden war und ich der Autor dieses Programms war. Als ich einige Minuten fingernagelkauend vor denn Computer auf- und abmarschiert war, kam mir die rettende Idee.

Werner Bürotechnik war durch die Internet-Standleitung so etwas wie sein eigener Server. Ich musste nur die Protokolle aus dem Serverraum sicherstellen, in denen jeder Ein- und Ausgang vermerkt war. Anhand der Protokolle konnte ich beweisen, dass ich nichts weiter als einen ungefährlichen Virus an wenige Adressen verschickt hatte. Damit musste klar sein, dass die aggressive Version des Virus nicht von mir stammen konnte.

Da es über die hauseigene Internetleitung nur wenig Verkehr gab, waren die Protokolle recht klein und gammelten noch tagelang auf der Festplatte des Serverrechners herum, bis sie automatisch gelöscht wurden. Es war also sicher, dass ich fündig werden würde. Ich konnte jedoch nicht so einfach in den Serverraum. Es war uns strikt verboten, den Raum zu betreten und den Server zu bedienen, wenn nicht ein triftiger Grund vorlag. Ich hatte zwar einen äußerst triftigen Grund, doch in diesem Fall wer es klüger, ihn für mich zu behalten.

Am Mittwoch wartete ich nervös auf die Mittagspause. Wenn niemand mehr im Laden war, wollte ich den Serverraum betreten und mir die Protokolle schnell auf CD brennen. Kurz vor ein Uhr war niemand mehr außer Frau Werner im Betrieb. Sie saß noch immer an ihrem Platz und tippte vor sich hin. Der Serverraum war gleich hinter ihrem Büro. Ich wartete noch eine Weile, aber anscheinend hatte sie vor, ihre Mittagspause hier zu verbringen. Nach einer Viertelstunde entschloss ich mich, es trotzdem zu versuchen. Ich atmete tief ein und aus, dann ging ich freundlich lächelnd in Frau Werners Büro.

„Ich geh dann mal was essen“, sagte ich. Frau Werner blickte kurz auf, nickte unbeteiligt und widmete sich wieder ihrer Arbeit. Anstatt aus dem Hintereingang zu spazieren, machte ich kurz vor der Tür einen kleinen Schlenker und huschte in den Serverraum. Ich war schon einmal mit Herrn Werner in dieser Kammer gewesen, hatte den Raum jedoch nicht so unordentlich in Erinnerung. Dicke Kabel lagen provisorisch zusammengeklebt auf dem Boden, und man wusste kaum, wohin man treten sollte. Zettel und CDs waren achtlos in die Ecke geworfen worden, und ein Staubfilm hatte sich auf dem Gehäuse des Servercomputers gebildet. „Hoffentlich sieht das Innere der Festplatte nicht genauso aus“, ging es mir durch den Kopf. Ich wartete und lauschte, ob Frau Werner etwas bemerkt hatte. Doch mein Täuschungsmanöver schien funktioniert zu haben.

Als ich mich einigermaßen sicher fühlte, packte ich einen CD-Rohling aus, legte ihn ein und startete das Programm zum Brennen von CDs. Ich markierte die Protokolle der letzten Tage und klickte auf das „Burn“ Symbol. Das rote Lämpchen, das den Schreibvorgang signalisierte, leuchtete auf. Das Laufwerk war nicht gerade eines der modernsten, also musste ich einige Zeit in der Kammer ausharren. Mit der Hand fegte ich etwas Staub zusammen und formte daraus kleine Kügelchen, um sie anschließend an die Decke zu flitschen. Die Mittagspause war fast zu Ende, als das letzte Protokoll auf die CD gebrannt war. Kurz bevor Herr Werner zurück in den Laden kam, saß ich wieder vor meinem Computer. Niemand hatte etwas bemerkt.

Auf meinem Arbeitsrechner lud ich die Protokolle in einen Texteditor und ließ nach den Namen suchen, unter denen ich den Virus versandt hatte. Ich wurde schnell fündig. Wie ich es mir gedacht hatte, war neben dem Datum auch die Bytegröße angegeben.

„Hi“, hörte ich eine Stimme hinter mir sagen. Ich fuhr herum. Marcel stand mit den Händen in den Hosentaschen vor mir.

„Was machst du?“, fragte er interessiert.

Ich richtete meinen Blick direkt wieder auf den Monitor, um zu signalisieren, dass mich seine Anwesenheit bei der Arbeit keineswegs störte. Es hätte keinen Sinn gemacht, die Protokolle als unwichtige Textdateien auszugeben. Zwar war Marcel in allem, was das Internet betraf, nicht sonderlich bewandert, doch schätzte ich ihn als Menschen mit technischem Verständnis. Ein Blick von ihm hätte genügt, um diese Protokolle zu identifizieren.

„Ich schaue mir nur einige Protokolle an“, sagte ich beiläufig.

„Was denn für Protokolle?“, hakte Marcel nach. Er machte einen Schritt auf den Monitor zu, um besser sehen zu können.

Unumwunden erklärte ich ihm, was es mit den Protokollen auf sich hatte, und dass jeder Vorgang, der von uns getätigt wurde, darin zu finden war.

„Interessant“, sagte er. „Das wusste ich gar nicht.“

Ich schloss die Datei und drückte auf den Auswurfknopf des CD-Laufwerks. Dann nahm ich die CD heraus und verstaute sie unauffällig in einer Schublade meines Schreibtisches.

Marcel fragte nicht, warum ich mir die Protokolle durchsah, und zu meiner Beruhigung ging er auch gleich wieder zurück an seine Arbeit.

Donnerstag. Das hieß zwei Tage Schule, Wochenende, dann wieder die Horrorfamilie Werner. Die ersten beiden Stunden hatte ich Informatik. Nachdem uns Herr Kowelevski aufgeschlossen harte, setzten sich alle an ihren Computer und tippten eifrig drauflos. Ich ahnte schon, was passieren würde. Ich wollte gerade mit meinen Aufgaben beginnen, als die Tür aufging und Herr Fröhlich mit wahrlich unfröhlicher Miene mit dem Finger auf mich deutete und mir signalisierte, ihn vor das Klassenzimmer zu begleiten.

Wir sprachen lange. Fast zwei Schulstunden lang. Natürlich hatte er von dem neuen Virus gehört. Ich erklärte ihm meine prekäre Lage. Er nahm alles sehr nachdenklich auf und zeigte mir mit verständnisvollen „Hm, Hmm“-Lauten, dass er durchaus bereit war, mir Glauben zu schenken. Ich erzählte ihm auch von meinen drei Fehlern und der Mix-Theorie Nummer eins. Wahrscheinlich verstand er das aber nicht ganz, denn die „Hm, Hmm“-Laute wurden immer leiser und änderten die Tonlage, so dass sie plötzlich sehr skeptisch klangen. Als ich ihm dann meine Empörung anhand des Mona Lisa-Beispiels zu erklären versuchte, unterbrach er mich.

Er schilderte mir ruhig und sachlich, was auf mich zukommen könnte, gleichgültig, ob ich schuldig wäre oder nicht. Seine Stimme bekam plötzlich einen beruhigenden und Vertrauen erweckenden Klang. Er erzählte mir, dass er Lehrer aus Überzeugung sei, ein Alt-68er, der unterrichte, um das System an der Wurzel zu verändern. Deshalb solle ich ihn auf meiner Seite wissen. Er räusperte sich kurz und begann aufzuzählen, was zu tun sei. Die Polizei habe sicherlich eine Ermittlung in Gang gebracht, und man fahnde landesweit, vielleicht sogar weltweit nach dem Täter. Er erzählte mir von verschiedenen Organisationen gegen Computerkriminalität, von denen ich bisher noch nichts gehört hatte. Meine Kehle schnürte sich langsam zu, und das Schlucken fiel mir schwer. Als mein Gesicht die Farbe der Wand hinter mir anzunehmen begann, ließ Herr Fröhlich abschließend seine Hände zusammenklatschen und eröffnete mir seine Lösung. Er empfahl mir, sämtliche Beweise zu vernichten und darauf zu hoffen, dass man mich nicht erwische.

Ich war gelinde gesagt erstaunt. So einen Vorschlag hätte ich von einem Lehrer nicht erwartet. Ich hätte gedacht, er würde mir dazu raten, mich bei der Polizei zu melden und meine Unschuld zu beteuern. Ich grübelte. Ich war noch nicht so ganz von seinem Vorschlag überzeugt. Wenn man mich schnappen würde und feststellte, dass ich Spuren absichtlich vernichtet hatte, wäre ich erst recht verdächtig.

Herr Fröhlich schüttelte energisch den Kopf. „Sie verstehen das falsch. Wenn man Sie erwischt, sind Sie nicht verdächtig, sondern fast schon verurteilt!“

Ich empfand diese Darstellung als etwas übertrieben, behielt das aber für mich. Um ihm vielleicht noch eine bessere Idee zu entlocken, verriet ich ihm, dass ich die Serverprotokolle auf CD gebrannt hatte. „Damit kann ich doch sehr leicht meine Unschuld beweisen.“

„Das ist kein guter Weg“, sagte er. „Das Serverprotokoll ist keinen Pfennig wert. So etwas kann man fälschen. Wenn Sie können, sollten Sie es lieber auch vernichten.“

„Hm.“ Der Gedanke war mir bisher nicht gekommen. Die Protokolle waren einfache Textdateien. Mit dem Editor, den ich benutzte, um sie mir anzuschauen, hätte ich sie auch einfach umschreiben können. Mein Lehrer hatte recht, das Protokoll entlastete mich nicht. Die ganze Aktion war völlig umsonst gewesen. „Beweise vernichten?“, fragte ich dann noch einmal nach.

Fröhlich nickte: „Beweise vernichten.“

Also gut. Ich löschte alle Daten und Quellcodes auf meinem Computer zu Hause, was ungefähr zwei Minuten meiner Zeit in Anspruch nahm. Dann machte ich ein Backup aller wichtigen Dateien und formatierte die Festplatte neu. Doch damit war es nicht getan. Auf der Festplatte meines Arbeitsrechners sowie auf dem Servercomputer lagen ebenfalls Beweisstücke. Ich musste so schnell es ging an die Rechner meiner Ausbildungsstelle. Nur, wie sollte ich das anstellen? Sollte ich lächelnd in den Laden spazieren und etwas sagen wie: „Hallo, Herr Werner. Die Berufsschule ist heute ausgefallen und ich dachte mir … Hey, ich lösche noch einige Beweisstücke von der Festplatte!“

Das war ein Problem. Ich konnte die Festplatte auf meiner Arbeitsstelle nicht einfach so formatieren, von dem Server ganz zu schweigen. Es waren noch andere Daten auf den Rechnern, die man in der Firma brauchte. Dazu kam, dass es nicht ausreichen würde, die Daten zu löschen. Wenn man auf einer Festplatte Daten löscht, werden sie nicht wirklich entfernt. Der für das gelöschte Programm reservierte Speicherplatz wird zwar zur Weiterverwendung freigegeben, das gelöschte Programm bleibt aber noch eine Weile als eine Art Schatten auf dem Datenträger. Man kann sich das vorstellen wie einen Karton, in dem eine Menge Gerümpel lagert. Dieser Karton wird von einem guten Bekannten verwaltet, der einem, immer wenn man es wünscht, eine Liste mit dem Inhalt des Kartons zukommen lässt. Wenn ich etwas aus dem Karton hinauswerfen möchte, gehe ich zum Kartonmanager und sage ihm: „Die Trillerpfeife soll raus aus dem Karton.“ Der Kartonmanager sagt sich dann „Warum sollte ich die Trillerpfeife jetzt wegwerfen? Vielleicht wird sie ja noch gebraucht. Und überhaupt ist da ja noch genügend Platz im Karton. Ich werde einfach erzählen, ich hätte die Trillerpfeife aus dem Karton geworfen, und schmeiße sie erst weg, wenn der Platz benötigt wird, den sie einnimmt.“ Wenn man nun den Kartonmanager um die Inhaltsliste des Kartons bittet, wird die Trillerpfeife nicht mehr vermerkt sein, obwohl sie in Wirklichkeit noch im Karton ist. Nun, es ist unschwer zu erkennen, dass der Karton die Festplatte simuliert und die Trillerpfeife eine Datei, also meinen Virus. Wenn ich den Virus löschen würde, könnte er mit bestimmten Hilfsprogrammen leicht wieder ins Reich der lebenden Bits und Bytes zurückgeholt werden. Ich musste die Daten also mit einem Programm beseitigen, das eine Reinkarnation unmöglich machte. Das würde einige Zeit in Anspruch nehmen.

Wäre ich sofort losgefahren, wäre ich erst nach der Mittagspause im Laden eingetroffen, also dann, wenn bereits wieder Betrieb herrschte. Außerdem nutzte Herr Werner die Tage, an denen ich nicht da war, um selbst am Rechner herumzufummeln und einige Tools auszuprobieren. Ich konnte ihn dann unmöglich vom Computer wegzerren und vorgeben, dass es für mich lebenswichtig sei, heute noch an dem Apothekenprogramm zu arbeiten. Wenn ich bis Montag wartete, konnte es schon zu spät sein. Ich zermarterte mir das Gehirn und sah letztendlich nur eine Möglichkeit. Ich musste zu später Stunde, wenn alle schon gegangen waren, in den Laden spazieren und in einer Nacht-und-Nebel-Aktion alle Beweise vernichten, die mich belasten konnten. Glücklicherweise war ich im Besitz des Schlüssels, was mir das Gefühl gab, ein nicht ganz so kriminelles Vorhaben in die Tat umsetzen zu wollen.

Als es langsam dunkel wurde, stellte ich mich innerlich auf meinen Plan ein. Um kurz vor zwölf war es dann so weit. In der Hoffnung, dass Herr Werner keine Überstunden machte, stieg ich in die Straßenbahn und fuhr zum Laden. Noch hätte ich umkehren können, doch mein Entschluss stand fest. Ich hatte mir eine hellblaue Hose angezogen, dazu Lackschuhe und ein recht hässliches grünes Hemd. Zwar war das nicht gerade der übliche Einbruchsdress, doch wollte ich vermeiden, dass ich durch meine Kleidung irgendwie auffiel.

Schon von weitem konnte ich die leuchtenden Buchstaben über dem Schaufenster erkennen. Ich vergewisserte mich, dass mich wirklich niemand beobachtete, und schloss die Tür auf. Noch ein Blick nach links, dann nach rechts – nirgendwo brannte Licht. Jetzt erst wagte ich einen Schritt hinein und zog die Tür hinter mir zu. Nachdem ich mich an die Dunkelheit und die Ruhe gewöhnt hatte, marschierte ich geradewegs in das Büro, in dem der Computer stand.

Obwohl sich das Bürofenster an einer ziemlich unbelebten Stelle der kleinen Straße befand und mich sicherlich niemand von draußen beobachtete, kostete es große Überwindung, das Licht einzuschalten. Das Klicken und Piepsen des hochfahrenden Computers durchzuckte mich wie die Stiche von hunderten kleinen Stecknadeln. Der Computer brauchte eine Ewigkeit, um betriebsbereit zu werden. Ich fragte mich, ob Herr Fröhlich an eine solche Aktion gedacht hatte, als er mir empfahl, alle Beweise zu vernichten. Der Gedanke, dass jeden Moment Herr Werner aus dem Dunkeln treten könnte, um mich zu fragen, was ich hier triebe, ging mir durch den Kopf. Was hätte ich ihm erzählen können? Keine Ausrede hätte meinen heimlichen Einbruch rechtfertigen können. Als der Rechner endlich aufhörte, Geräusche von sich zu geben und nur noch auf meine Befehle wartete, wusste ich nicht so recht, wo ich anfangen sollte.

Zuerst installierte ich das Löschprogramm. Dann entfernte ich den Virus und alles, was man mit ihm in Verbindung hätte bringen können. Danach bearbeitete ich die Festplatte so, dass wirklich alles unwiederbringlich gelöscht wurde. Ich stand auf und ging durch das Büro von Frau Werner hindurch in den Serverraum, um auch die Transferprotokolle zu vernichten. Dieser Computer wurde niemals ausgeschaltet, also konnte ich mich gleich an die Arbeit machen. Ich bearbeitete das Gerät genauso, wie ich es zuvor mit meinem Arbeitsrechner getan hatte. Obwohl ich hier mehr hätte falsch machen können, blieb ich verhältnismäßig ruhig. Mit jedem Handgriff schien sich eine Art Routine einzustellen. Als auch das letzte Beweisstück ins digitale Jenseits befördert worden war, atmete ich auf und lehnte mich kurz zurück.

An die Ruhe hatte ich mich mittlerweile gewöhnt, und mir war nun wesentlich wohler. Ich deinstallierte gerade das Programm mit der Löschfunktion, als ein lautes Krachen am Eingang dafür sorgte, dass mir mein Herz bis in die Socken rutschte.

Noch während der Deinstallation schaltete ich den Server reflexartig aus, griff zum Lichtschalter und stand im Dunkeln. Das Klopfen meines Herzschlags jagte wie ein Technobeat durch meinen Körper. Ich versuchte erfolglos meinen Atem unter Kontrolle zu bringen. Als sich nach einiger Zeit immer noch nichts rührte, kam mir der Gedanke, dass ich das Geräusch durch meine Anspannung völlig überschätzt hatte. Ich wandte mich wieder dem Server zu und ärgerte mich über meine Panikattacke.

Der Servercomputer war aus. Eine Löschaktion gewaltsam abzubrechen, finden die wenigsten Computersysteme lustig. Jetzt würde es eine halbe Stunde dauern, bis sich das System reorganisiert hatte. Ich drückte auf den Powerknopf.

Plötzlich wieder ein Geräusch. Ich fuhr herum. Diesmal war es eindeutig keine Einbildung gewesen. Ich hatte es gehört, und es war laut. Es hatte sich wie das Zersplittern einer Scheibe angehört. Verstohlen wagte ich einen Blick in Richtung Eingangstür. Ich konnte kaum etwas erkennen. Doch! Draußen bewegte sich jemand. Eine dunkle Gestalt, die erst jetzt in mein Blickfeld getreten war. Ein Mann, kräftig gebaut, schwarze Kleidung. Ein Horrorbild von einem Einbrecher! Ich arbeitete nun seit über acht Monaten in diesem Laden, und ausgerechnet jetzt musste hier eingebrochen werden. Ein Albtraum.

Der Mann hatte das Fenster mit Folie beklebt und mit einer schweren Eisenstange dagegen geschlagen, um zu vermeiden, dass die Scherben mit lautem Getöse zu Boden fallen. Er zog sorgfältig die Folie mit den Scherben ab und legte sie neben sich auf den Boden. Danach griff er durch das Loch hindurch an die Klinke und öffnete die Tür. Ich konnte mich nicht bewegen, mein Körper reagierte nicht mehr auf meine Anweisungen. Mit einem Satz war er im Laden. In völliger Dunkelheit machte er sich auf den Weg zur Kasse. Er musste schon einmal hier gewesen sein.

Wollte er Geld? Bestimmt! Wollte er auch Computer klauen? Vielleicht. Ob er wohl bewaffnet war? Möglich. Mir gingen hundert Gedanken auf einmal durch den Kopf. Zu dumm, dass es keine Alarmanlage gab. Aber vielleicht war das ja auch mein Glück. Man stelle sich vor, der Alarm wäre losgegangen. Was hätte ich gemacht? Die Polizei kommt, eine zerbrochene Fensterscheibe, der Einbrecher über alle Berge und ein Azubi mit einer Ausrede, die dümmer nicht hätte sein können. Sollte ich mich verstecken und warten, bis er verschwunden war? Wenn ja, wo? Hier in dieser Kammer gab es kein Versteck. Unter dem Tisch stand der Computertower mit Kabeln und Steckern, die ich im Dunkeln nicht sehen konnte. Angenommen, ich würde mich und meinen neuen Schwabbelbauch unter den Tisch bekommen, würde man den Krach bis nach draußen hören. Aber Moment! War ich nicht auch für den Laden verantwortlich und musste eingreifen? Wie ich Herrn Werner kannte, würde er mich als Dank für diese Heldentat in hohem Bogen rauswerfen. Und selbst wenn tief in mir eine so bescheuert selbstlose Ader ruhen sollte, wie hätte ich das überhaupt anstellen sollen? Sollte ich das Einbrechermonster mit dem Spock-Würgegriff stellen?

Ich musste mir eingestehen, dass ich keine sonderlich geistreichen Einfälle zutage brachte. Aber ich musste etwas unternehmen und mich aus diesem Schlamassel befreien. Kurzerhand griff ich zu einem Locher, der neben der Tastatur lag. Zwar war der Locher aus Metall und recht groß und massiv, aber als Waffe doch eher nicht zu gebrauchen.

Der Einbrecher hatte sich derweil ein paar Scheine aus der Kasse genommen und eingesteckt, dann kam er langsam in meine Richtung. Die Computer und Schreibmaschinen, an denen er vorbeiging, schienen ihn nicht zu interessieren. Zielstrebig kam er näher. Schon stand er in Frau Werners Büro, höchstens vier Meter von mir entfernt. Ich blickte mich noch einmal um. Der Computer reorganisierte fleißig vor sich hin. Mir wurde klar, dass der Einbrecher nicht nur wegen des Geldes oder der Schreibmaschinen hier sein konnte. Er wollte in den Serverraum. Jetzt konnte ich nicht anders, ich musste reagieren. Im Bruchteil einer Sekunde entschloss ich mich, den Einbrecher zu überraschen, ihn zur Seite zu schubsen und zu rennen, was das Zeug hält.

Den Metalllocher immer noch fest in meiner Linken, ging ich einen Schritt vorwärts. Mit weit aufgerissenem Mund und einem lauten Schrei rannte ich aus dem Serverraum in Frau Werners Büro. Der Einbrecher reagierte auf die kreischende Gestalt mit einem gewaltigen Sprung, als hätte er in die Steckdose gegriffen. Er ließ seine Eisenstange zu Boden fallen, hastete wie vom Affen gebissen zur Ladentür, riss sie auf und rannte hinaus auf die Straße. Die Ladentür knallte heftig und laut gegen den Stopper, und die durch den Einbruch lädierte Glasscheibe zerfiel endgültig in tausend Einzelstücke.

Sofort hörte ich Hunde bellen und wollte ebenfalls wegrennen, doch meine Knie schlackerten wie Wackelpudding. Also ging ich vorsichtig zum Ausgang und spähte auf die leere Straße, um zu sehen, wohin der Einbrecher geflohen war. Ich entschied mich für die entgegengesetzte Richtung.

Links an der Ecke hörte ich lautes Quietschen. Ein Polizeiwagen. Zwei Beamte sprangen heraus und rannten mit gezückten Laschenlampen auf den Laden zu. Sie konnten meinen Schatten erkennen, nicht aber mich. „Halt! Stehen bleiben!“, hallte es mir nach. Doch ich rannte wie wahnsinnig die endlos scheinende Straße herunter, ohne einen Gedanken ans Stehenbleiben zu verschwenden.

Die Beamten verfolgten mich gar nicht erst zu Fuß. Ich hatte einen zu großen Vorsprung. Sie rannten zurück zu ihrem Wagen und nahmen dann die Verfolgung auf. Auf dieser langen Straße würden sie mir sicher schon nach kurzer Zeit aus dem Autofenster entgegenlachen. Mein dicker Bauch wabbelte von der einen zur anderen Seite. Ich kam nur mäßig voran. Ein irrer Einbrecher rennt mit einem geklauten Locher die Straße hinunter. Es musste ein grotesker Anblick gewesen sein. Zu allem Überfluss knickte ich wegen meiner Lackschuhe mit dem Fuß um und landete mit schmerzverzerrtem Gesicht auf dem Boden.

Irgendeine Stimme in mir sagte, dass ich aufstehen sollte. Mehr noch, sie befahl es. „Steh auf, du Fettsack und renn weiter!“, rief sie und ich sprang wieder auf. Ich spürte deutlich den Schmerz in meinem Fuß, als ich ihn aufsetzte. „Vielleicht doch besser nicht“, dachte ich und humpelte im Schneckentempo vorwärts. In meinen Händen hielt ich noch den Locher und versuchte ihn irgendwo in meinen Taschen zu verstauen. Mir kam gar nicht der Gedanke, das unnütze Ding einfach in den nächstbesten Busch zu schmeißen. Der Polizeiwagen hielt unmittelbar links von mir, zwei Beamte schauten hastig zu mir rüber. Ich blickte entsetzt zurück und blieb atemlos stehen.

Einer der Beamten musterte meine Kleidung, die ganz und gar nicht nach Einbrecher aussah, dann fiel sein Blick auf den Locher. „Sie haben angerufen?“, fragte er mich. Ich nickte und hielt den Locher in die Höhe.

„Keine Sorge, Mann!“, sagte er dann, mit dem Auge kniepend. „Wir kriegen den Burschen schon.“ Mit quietschenden Reifen raste der Polizeiwagen davon. Ich stand wie ein Volltrottel auf der Straße, blickte noch einmal nach hinten, dann wieder in die Richtung, die der Polizeiwagen genommen hatte, und humpelte weiter.

Nach einer Weile durchstreiften mehrere Polizeiwagen die umliegenden Straßen. Beamte schauten sich um und fuhren dann weiter um den Block. Sie suchten den Einbrecher. Gedankenverloren humpelte ich weiter zur nächsten Kreuzung, niemand achtete auf mich. Ich schaffte es bis zur Bahnhaltestelle. Die Bahn kam unmittelbar nach meiner Ankunft. Das tat sie sonst nie.

Im Laufe der Woche wurde mir einiges klar, unter anderen auch, dass mein Schutzengel nicht von dieser Welt stammen konnte. Irgendjemand hatte den Einbrecher gesehen und die nahende Straftat bereits vor dem Einbruch gemeldet. Die Polizei suchte nicht nach einem humpelnden bierbäuchigen Idioten in Lackschuhen und einem Locher in der Hand. Vielleicht dachten sie sogar, dass der Locher ein Handy war, und sind so darauf gekommen, mich zu fragen, ob ich die Polizei verständigt hätte. Jedenfalls suchten sie nach einem kräftig gebauten, großen Einbrecher in schwarzer Kleidung. Sicher hätte die Polizei anhalten müssen, um mich wenigstens als Zeugen zu befragen. Aber ich glaube, sie sind einfach viel zu sicher gewesen, den Einbrecher auf dieser langen Straße fassen zu können.

Ich humpelte noch eine ganze Woche nach dem Vorfall. Selbstverständlich sagte allen anderen, dass ich mir die Verletzung beim Sport zugezogen hätte. Der Einbruch war natürlich ein großes Thema bei uns in der Firma. Es fiel mir schwer, den wilden Spekulationen meines Chefs zuzuhören, ohne meinen Senf dazu zu geben, ohne zuviel von den Ereignissen jener Nacht preiszugeben.

Meine Mission war jedoch nicht ganz zu Ende. Es existierte noch ein Beweis, den ich fast vergessen hätte. Die gebrannte CD mir den Protokollen ruhte noch in der Schublade unter meinem Schreibtisch. Ich würde sie einfach in der Mitte durchbrechen und dann endlich Ruhe haben. Ich entschloss mich, dies ausnahmsweise während der regulären Arbeitszeit zu tun. Herrn Werner sagte ich, dass ich mich konzentrieren müsse und nicht gestört werden wollte. „Sicher … sicher“, gab er nickend zurück.

Es war so etwas wie eine Ahnung, als ich die CD noch einmal in das Laufwerk schob. Ich startete den Texteditor, wählte die Funktion „Suchen“ im Menü und gab die sieben Buchstaben ein, denen ich dieses Durcheinander zu verdanken hatte. Nach einigen Minuten erschien auch schon die Meldung auf dem Bildschirm: „Suchbegriff Parasit.exe gefunden“ Die Bytegröße und das Datum machten die Sache eindeutig. Der mutierte Virus war von hier aus losgeschickt worden. Der Einbrecher musste für für ihn verantwortlich sein. Mit dem Einbruch wollte er dasselbe bezwecken wie ich. Es ging ihm allein um die Vernichtung von Beweismitteln. „Nur zu dämlich, dass er mich nicht einfach hat machen lassen“, dachte ich. Ich hätte die Daten ohne großes Aufsehen gelöscht und wäre vielleicht niemals auf seine Identität gekommen. Ich ärgerte mich, dass ich ihn unterschätzt hatte.

Hinter mir hörte ich ein Räuspern. Ich holte die CD wieder aus dem Laufwerk und hielt sie über meine rechte Schulter nach hinten. „Hier Marcel“, sagte ich ohne mich umzudrehen, „danach hast du doch gesucht.“

5,0

5,0

4,9

4,9